Virus-encryptor:ファイルを暗号化して解読する方法は?暗号化ウイルスの後でファイルを解読する

それ自身では、コンピュータの脅威としてのウイルス今日は誰も驚きません。しかし、早ければシステム全体に影響を及ぼし、ウイルス暗号化装置のような多様性が現れ、操作性に悪影響を及ぼすと、侵入脅威の活動はより多くのユーザーデータに関係します。これはおそらく、Windowsの実行可能アプリケーションやスパイアプレットにとって破壊的な脅威よりもさらに大きな脅威を表しています。

暗号化ウィルスとは何ですか?

それ自体で、自己コピーで書かれたコードオペレーティングシステムのシステムファイルに影響を与えない特別な暗号アルゴリズムによって、ほとんどすべてのユーザーデータを暗号化します。

当初、多くの人にウイルスが暴露されたという論理は、完全に理解できる。このようなアプレットを作成したハッカーが、ファイルの初期構造を復元するための資金を要求し始めたときにのみ、すべてクリアされました。この場合、侵入したウイルス暗号化者は、その機能のためにファイルを復号化できません。これを行うには、探しているコンテンツを復元するために必要なコード、パスワード、またはアルゴリズムが必要な場合は、特別なデコーダが必要です。

システムへの侵入の原則とウイルスコードの作業

原則として、そのような悩みを「拾う」インターネットは十分に難しい。 「伝染」の普及の主な情報源は、それが一度に注意しなければならないなど、Outlookのソフトウェア、サンダーバード、バット、などの特定のコンピュータ端末にインストールされているレベルでの電子メールです..メールのWebサーバーは、保護の高い学位を持っているので、影響を受けた、とアクセスされていませんユーザーデータへのアクセスは、クラウドストレージのレベルでのみ可能です。

別のものは、コンピュータ上のアプリケーションですターミナル。これは、フィールドが想像することができないウイルスにとても広いの行動であることを、その後でした。 、ほとんどの場合、ウイルスは、大企業を目的としている誰とあなたは復号化コードを提供するためのお金を「はがす」ことができます。しかし、ここでも予約をすることが必要です。保存することができ、ローカルコンピュータ端末上で、だけでなく、企業のサーバー上でだけでなくので、これは、理解しやすい完全に機密であるものではありませんが、ファイルがされている、いわば、単一のコピーでは、どのような場合に破壊されてはなりません。そして、暗号化されたウイルスの後のファイルの解読はかなり問題になります。

もちろん、一般のユーザーはこのような攻撃を受ける可能性がありますが、ほとんどの場合、拡張子が不明な添付ファイルを開くための最も簡単なガイドラインに従えば、このようなことはほとんどありません。メールクライアントが.jpgという拡張子を持つ添付ファイルを標準のグラフィックファイルとして定義している場合でも、システムにインストールされている正規のウイルス対策スキャナで最初にチェックする必要があります。

これが行われていない場合は、ダブルクリックすると開きます標準コードが有効になり、暗号化プロセスが開始され、その後、同じBreaking_Bad(暗号化ウイルス)はアンインストール可能になるだけでなく、脅威が除去された後にファイルを復元することはできません。

このタイプのすべてのウイルスの侵入の全体的な結果

すでに述べたように、このウイルスのほとんどはタイプは電子メールでシステムに浸透します。さて、「契約を変更した、添付ファイルをスキャンする」、または「登録済みの組織に商品の出荷のための送付状を送った」という内容の書簡を考えてみましょう。当然、疑いのない従業員がファイルを開き、...

オフィスレベルのすべてのユーザーファイルドキュメント、マルチメディア、専門的なAutoCADのプロジェクト、あるいは任意の包括的なデータは即座に暗号化、およびコンピュータ端末がローカルネットワーク内に配置されている場合、ウイルスが他のマシン上のデータを暗号化することにより、さらに伝送することができる(それが「ブレーキ」システムクラッシュから目立ちますプログラム、または現在実行中のアプリケーション)。

暗号化プロセスの最後に、ウイルス自体、どうやら、それは一種のレポートを送信し、その後、会社はそのような脅威がシステムに入り、そのような組織だけがそれを解読できるというメッセージを受け取るかもしれません。これは通常、paycrypt @ gmail.comウイルスに関係します。次に、クライアントの電子メールに複数のファイルを送信するという提案とともに、復号化サービスの料金を支払う必要があります。これは、ほとんどの場合架空のものです。

コードの影響からハマる

誰かが理解していない場合: ウイルスを暗号化した後のファイルの解読 - プロセスは非常に面倒です。たとえあなたが攻撃者の要求に従わず、コンピュータ犯罪と戦うために公的な国家構造を使用しようとしても、通常は価値がありません。

すべてのファイルを削除すると、(もちろん、そのようなコピーがあれば)元のデータをリムーバブルメディアからコピーすることもできます。そのため、自分自身を欺く必要はありません。特に、同じフラッシュドライブをUSBポートに挿入すると、そのウィルスがどのようにデータを暗号化しているか気付かないことがあります。それはまさにあなたが問題を起こさない時です。

家族の先人

さあ、最初のウイルス暗号化者。実行可能コードの影響を受けた後にファイルを修復し、解読する方法(知人の提供で電子メールの添付ファイルに同封)災害の大きさに対する意識は、時間とともにのみ生じました。

そのウイルスはロマンチックな名前を持っていた "I Love"あなた»»。疑いのないユーザーが電子メールの添付ファイルを開き、完全に再生不能なマルチメディアファイル(グラフィックス、ビデオ、およびオーディオ)を受信しました。しかし、そのような行為はより破壊的であり(ユーザーのメディアライブラリに損害を与える)、誰もそのためにお金を必要としませんでした。

最新の変更

わかるように、技術の進化はかなり進んでいます大企業の多くの指導者がすぐに解読措置を支払うために逃げ出し、お金と情報の両方を失う可能性を完全には考えていないと考えている場合は特にそうです。

ちなみに、これらの "左"インターネット上の投稿は、「支払った/支払った金額、コードを受け取った、すべてが復元された」と彼らは言う。ナンセンス!すべてこれは潜在的な、残念、 "吸盤"を引き付けるためにウイルスの開発者によって書かれています。しかし、通常のユーザーの基準によって、支払額は非常に深刻です:数百から数千または数万ユーロから。

今のような最新のウイルスを見てみましょうタイプであり、比較的最近修正されている。それらのすべては事実上似ており、暗号学者のカテゴリーだけでなく、いわゆる強迫主義者のグループも指す。場合によっては、より正確に(paycryptのように)行動し、ユーザーや組織のセキュリティを気にする公式のビジネス提案やメッセージを送信するように見えます。そのようなメッセージを持つウイルス暗号化装置は、ユーザーを誤解させるだけです。もし彼が支払いに関して少しでも措置をとるならば、すべての "離婚"は完全になるでしょう。

XTBLウイルス

比較的新しいXTBLウイルスは、クラシックバージョンの暗号化ツールに起因するものです。通常、Windowsスクリーンセーバーの標準である拡張子.scrを持つファイル形式の添付ファイルを含む電子メールメッセージを通じてシステムに侵入します。システムとユーザは、すべてが整っていると思って、添付ファイルの表示や保存を有効にします。

ああ、これは悲しい結果につながります: ファイル名が文字セットに変換され、.extblがメイン拡張に追加された後、指定された金額(通常5,000ルーブル)を支払った後、解読の可能性に関するメッセージが目的のメールアドレスに送られます。

CBFウイルス

このタイプのウイルスは、ジャンルの古典にも属します。 電子メールの添付ファイルを開いた後にシステムに表示され、最後に.nochanceや.perfectなどの拡張子が追加されてユーザーファイルの名前が変更されます。

残念ながら、暗号化されたウイルスの解読アクションが完了した後、それは自己破壊を生成するためにも、システム内のその発生の段階でのコンテンツ解析のため、このタイプのコードは、不可能です。それでも、多くの人が信じるように、RectorDecryptorのような普遍的なツールは役に立たない。再度、ユーザは、支払いの要求を伴う手紙を2日間与えられる。

Breaking_Badウイルス

脅威のこのタイプは、.breaking_badを拡大するために追加して、同じラインに沿って作業していて、標準などのファイルの名前を変更しています。

この状況は限定されない。 以前のウイルスとは異なり、このウイルスはもう1つの拡張子を作成することができます。 - Heisenberg、すべての感染ファイルを見つけることが常に可能なわけではありません。だからBreaking_Bad(ウイルス暗号化装置)はかなり深刻な脅威です。ところで、Kaspersky Endpoint Security 10のライセンスされたパッケージでさえ、この種の脅威に見舞われない場合があります。

[email protected]ウイルス

もう1つ、おそらく最も重大な脅威がありますが、これは大規模なビジネス組織に主に向けられています。原則として、いくつかの部署のメールにそれは一見の供給のための契約への変更、あるいは単に法案を含んで到着します。添付ファイルは、より頻繁に、通常のファイル.JPG(画像タイプ)を含んでいますが、可能 - 実行可能なスクリプトの.js(Javaのアプレットを)。

このタイプの暗号化されたウイルスを解読するには? 実際には何らかの未知のアルゴリズムRSA-1024が使用されていると判断しています。名前から始めると、これは1024ビットの暗号化システムと見なすことができます。しかし、誰かが覚えていると、今日は256ビットのAESが最も完璧だと考えられています。

Virus-encryptor:ウイルス対策ソフトウェアを使用してファイルを治療および解読する方法

今日まで、そのような脅威を解読するソリューションの種類は、まだ発見されています。カスペルスキー、博士のような抗ウイルス保護の分野でさえ、マスターWebおよびESETは、システムがウイルスコーダを継承する場合、問題を解決するための鍵を見つけることができません。ファイルを治すためにどのように?ほとんどの場合、(ライセンスされたソフトウェア開発者の場合にのみ、システム、方法によって)アンチウイルス開発者の公式ウェブサイトに問い合わせを送信するために招待されています。

これを行うには、いくつかの暗号化ファイル、およびそれらの「健全な」原本がある場合にはそれらを含む。一般的には、データのコピーを保持する人はほとんどいないため、その不在の問題は、すでに不愉快な状況を悪化させるだけです。

手動で脅威を特定して解決する可能性のある方法

はい、従来の脅威のウイルス対策ソフトウェアでスキャンし、システムから削除することさえできます。しかし、情報はどうですか?

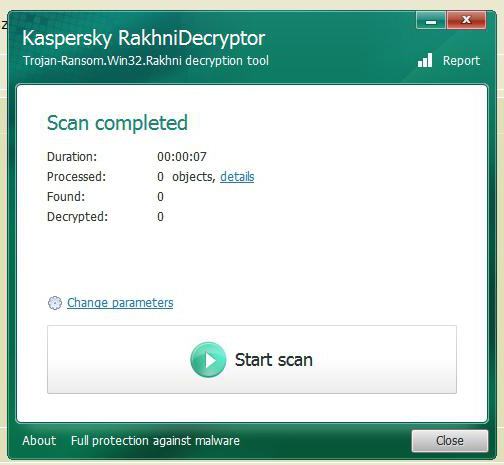

いくつかは使用しようとするプログラム - 既に言及したユーティリティRectorDecryptor(RakhniDecryptor)のようなデコーダ。すぐに注意してください:これは役に立ちません。そして、Breaking_Badウイルスの場合、それは多くの害を及ぼすだけです。それが理由です。

事実、そのようなウイルスを作り出す人々は、自分を守り、他人に指導してください。復号化にユーティリティを使用する場合、ウイルスはシステム全体が「飛ぶ」ように応答し、ハードディスクや論理区画に格納されたすべてのデータを完全に破壊します。これは言うまでもなく、支払うことを望まないすべての人に啓蒙のためのデモレッスンです。それは公式のウイルス対策研究所に依然として依存することに変わりはありません。

枢機卿の方法

しかし、物事が本当に悪い場合、あなたはする必要があります情報を寄付する。脅威を完全に取り除くには、仮想パーティションを含むハードドライブ全体をフォーマットしてから、再度「OS」をインストールする必要があります。

残念ながら、他に方法はありません。特定の保存された復元ポイントにシステムをロールバックしても役立つものではありません。ウイルスは消えるかもしれませんが、ファイルは暗号化されたままです。

後の言葉の代わりに

結論として、状況は以下の通りであることは注目に値する。 ウイルス暗号化装置はシステムに侵入し、その汚い作業を行い、既知の手段で処理されません。この種の脅威に対するアンチウィルス保護は準備ができていませんでした。暴露後にウイルスを検出または削除できることは言うまでもありません。しかし、暗号化された情報は見苦しい形で残るでしょう。だから私は、アンチウィルスソフトウェア開発企業の最高の心はまだ解決策を見つけることを望んでいるが、暗号アルゴリズムによって判断すると非常に難しいことを望んでいる。少なくとも第二次世界大戦中にドイツ艦隊にあったエニグマ暗号機を思い出してください。最高の暗号化技術者は、メッセージを解読するアルゴリズムの問題を、デバイスを握るまで解決できませんでした。だからここにいる。